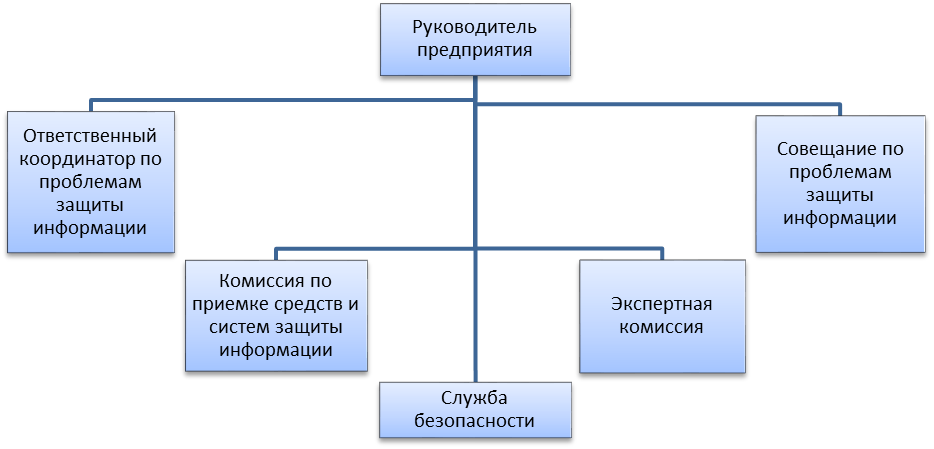

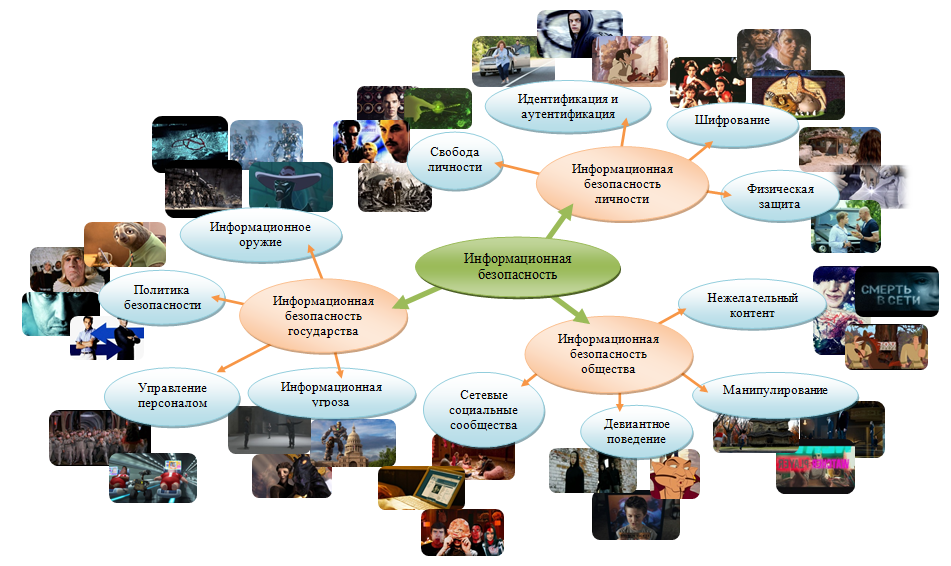

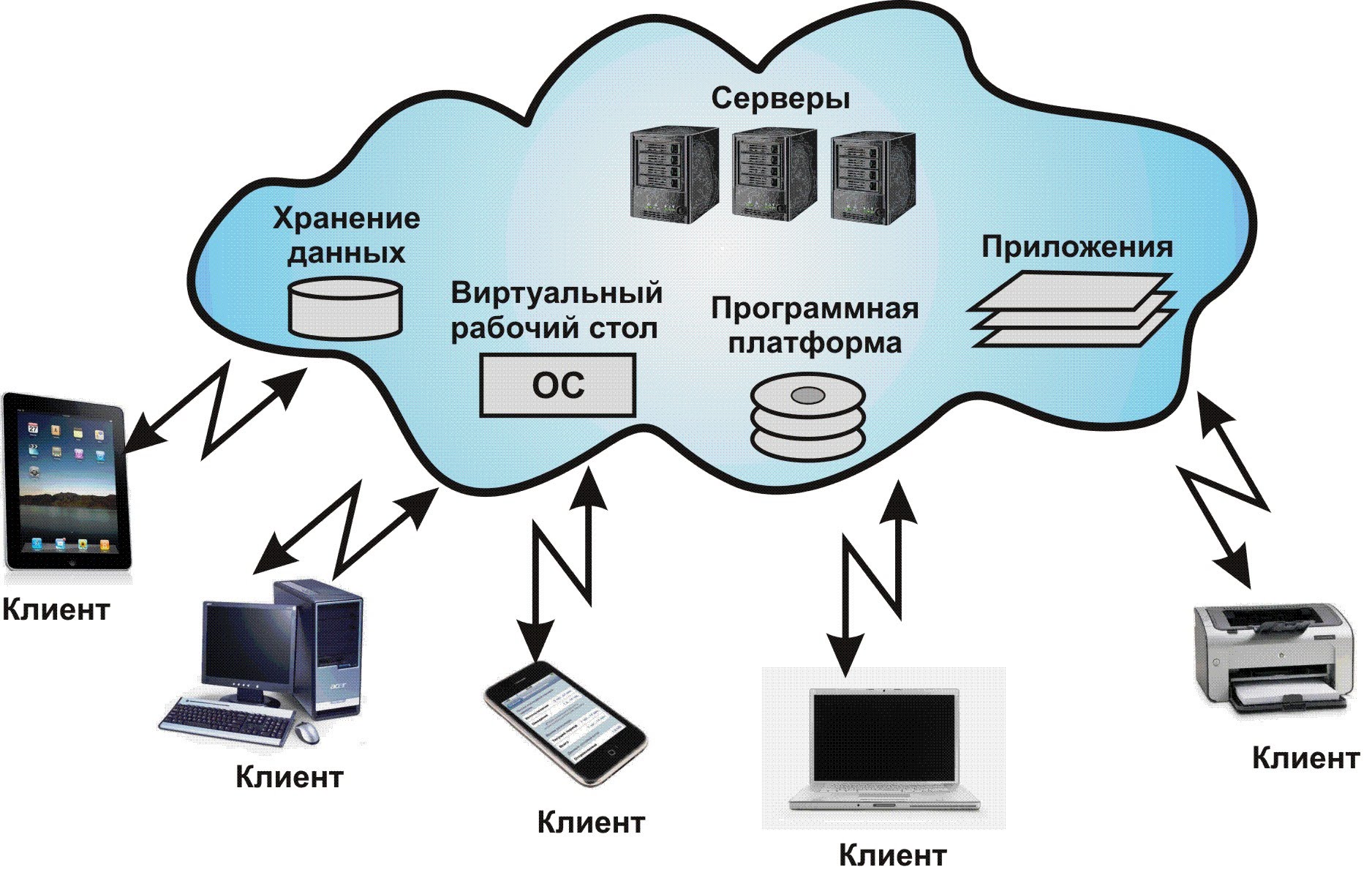

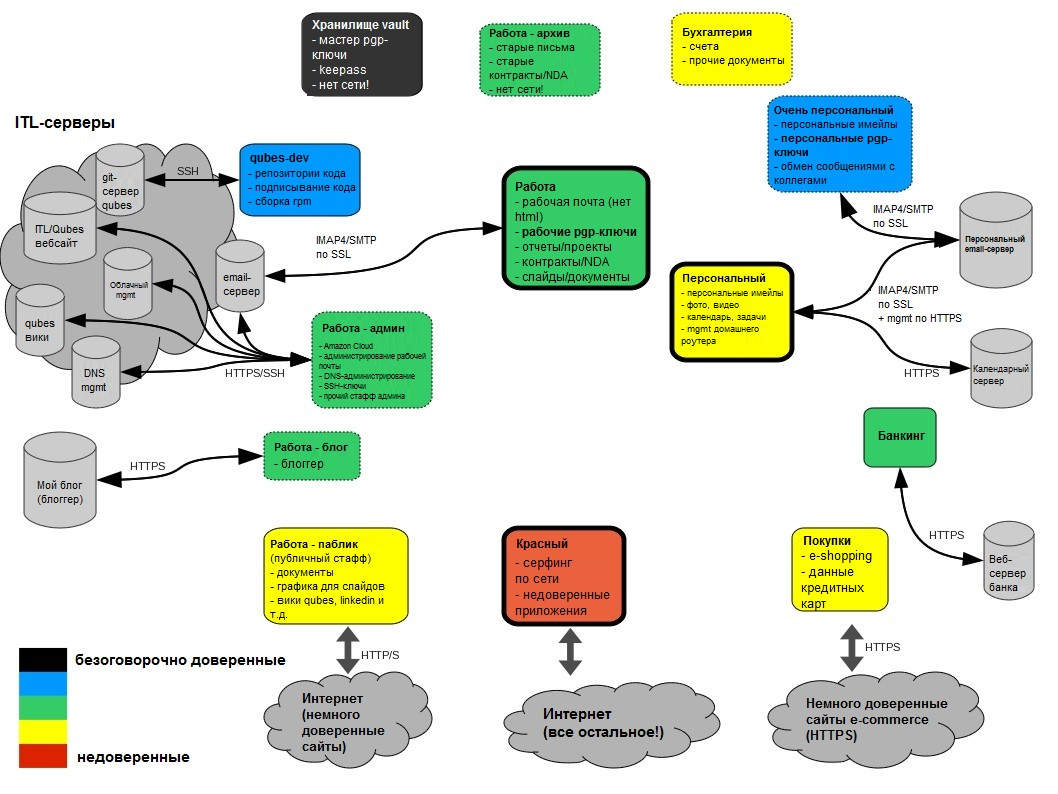

Схемы обеспечения информационной безопасности: Примеры и фото

Раздел: Иллюстрированные советы